Un logiciel malveillant pour Mac qui vole des mots de passe, des portefeuilles de cryptomonnaie et d'autres données sensibles a été repéré circulant à travers des publicités Google, marquant au moins la deuxième fois en autant de mois que la plateforme publicitaire largement utilisée a été utilisée de manière abusive pour infecter les internautes.

Les dernières annonces, découvertes par la société de sécurité Malwarebytes lundi, font la promotion des versions Mac d'Arc, un navigateur non conventionnel devenu généralement disponible pour la plateforme macOS en juillet dernier. L'annonce promet aux utilisateurs une expérience "plus calme, plus personnelle" qui inclut moins de désordre et de distractions, un message marketing qui imite celui communiqué par The Browser Company, le créateur de la startup Arc.

Quand vérifié n'est pas vérifié

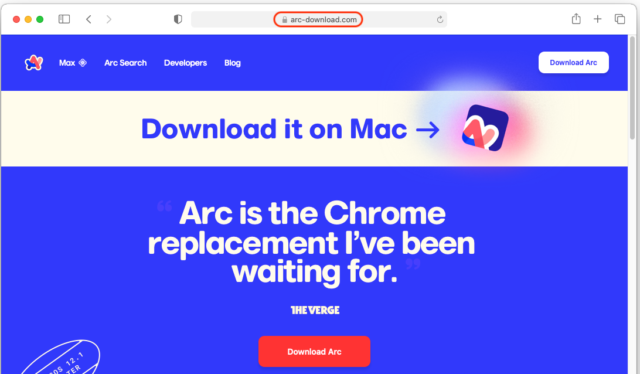

Selon Malwarebytes, en cliquant sur les publicités, les internautes étaient redirigés vers arc-download[. ]com, une page de faux navigateur Arc totalement factice qui ressemble presque identiquement à la vraie.

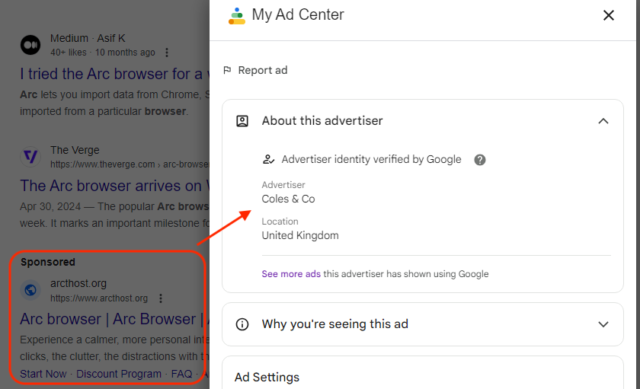

En creusant davantage dans l'annonce, on découvre qu'elle a été achetée par une entité appelée Coles & Co, une identité publicitaire que Google affirme avoir vérifiée.

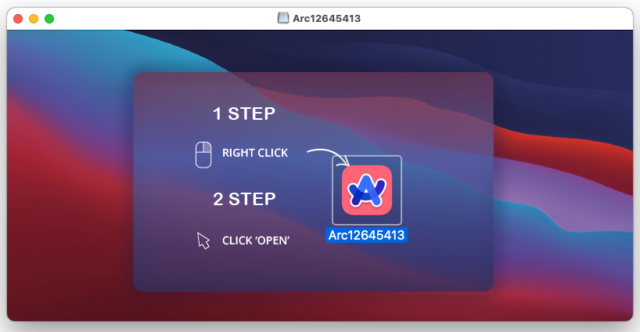

Les visiteurs qui cliquent sur le bouton de téléchargement sur arc-download[.]com téléchargeront un fichier d'installation .dmg qui ressemble à l'original, à une exception près : les instructions pour exécuter le fichier en faisant un clic droit et en choisissant 'Ouvrir', plutôt que la méthode plus simple de double-cliquer sur le fichier. La raison en est de contourner un mécanisme de sécurité de macOS qui empêche l'installation d'applications non signées numériquement par un développeur approuvé par Apple.

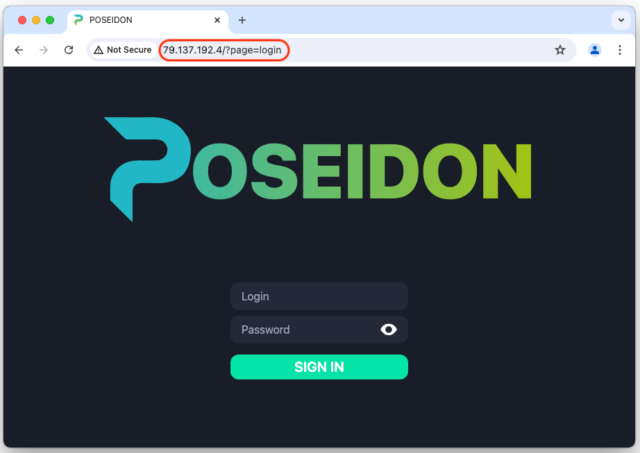

Une analyse du code malveillant montre qu'une fois installé, le voleur envoie des données à l'adresse IP 79.137.192[. ]4. L'adresse se trouve héberger le panneau de contrôle de Poseidon, le nom d'un voleur vendu activement sur les marchés criminels. Le panneau permet aux clients d'accéder aux comptes où les données collectées peuvent être consultées.

"Il existe une scène active pour le développement de logiciels malveillants Mac axés sur les voleurs", a écrit Jérôme Segura, analyste principal en intelligence des logiciels malveillants chez Malwarebytes. "Comme nous pouvons le voir dans ce post, il existe de nombreux facteurs contributifs à une telle entreprise criminelle. Le vendeur doit convaincre les clients potentiels que leur produit est riche en fonctionnalités et a une faible détection par les logiciels antivirus."

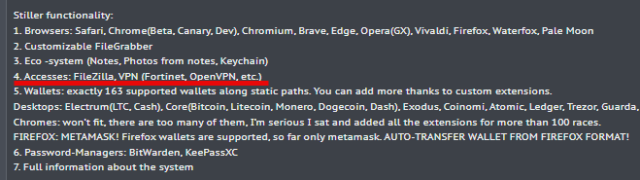

Poseidon se présente comme un voleur de macOS tout-en-un avec des capacités incluant un "grabber de fichiers, un extracteur de portefeuille de cryptomonnaie, un voleur de mots de passe provenant de gestionnaires tels que Bitwarden, KeePassXC, et un collecteur de données de navigateur." Des publications sur des forums criminels faites par le créateur du voleur le présentent comme un concurrent d'Atomic Stealer, un voleur similaire pour macOS. Segura a déclaré que les deux applications partagent une grande partie du même code source sous-jacent.

L'auteur de la publication, Rodrigo4, a ajouté une nouvelle fonctionnalité pour voler des configurations VPN, mais elle n'est pas actuellement fonctionnelle, probablement parce qu'elle est encore en développement. La publication sur le forum est apparue le dimanche, et Malwarebytes a trouvé les publicités malveillantes un jour plus tard. La découverte survient un mois après que Malwarebytes a identifié un lot distinct de publicités Google poussant une fausse version d'Arc pour Windows. L'installateur de cette campagne a installé un infostealer suspecté pour cette plateforme.

Comme la plupart des autres grands réseaux publicitaires, Google Ads diffuse régulièrement du contenu malveillant qui n'est pas retiré tant que des tiers n'ont pas informé l'entreprise. Google Ads ne prend aucune responsabilité pour les dommages qui pourraient résulter de ces négligences. L'entreprise a déclaré dans un e-mail qu'elle supprime les publicités malveillantes dès qu'elle en a connaissance, suspend l'annonceur et l'a fait dans ce cas-ci.

Les personnes qui souhaitent installer des logiciels annoncés en ligne devraient rechercher le site officiel de téléchargement plutôt que de se fier au site lié dans l'annonce. Ils devraient également se méfier de toute instruction qui dirige les utilisateurs de Mac vers l'installation d'applications via la méthode du clic droit mentionnée précédemment. L'article de Malwarebytes fournit des indicateurs de compromission que les gens peuvent utiliser pour déterminer s'ils ont été ciblés.